前言

首先做下说明,这个漏洞是一位t00ls上的师傅发现的,这位师傅提交给蚂蚁金服,但蚂蚁金服以收款码业务有一定的开放性为由没有给通过,既然这位师傅公开了,我就拿来做一下复现。

漏洞演示

首先看一下这个二维码,普通人从外观上看是看不出任何异常的,但是这是一张被劫持过的二维码,我在后台可以指定任意收款账户。

漏洞复现

首先将支付宝官方的个人收款码进行二维码解码后得到如下链接

https://qr.alipay.com/fkx01821nekbcah3rpbyz1e将该链接重新生成二维码就是上面官方的那个二维码了,又可以正常进行收款了

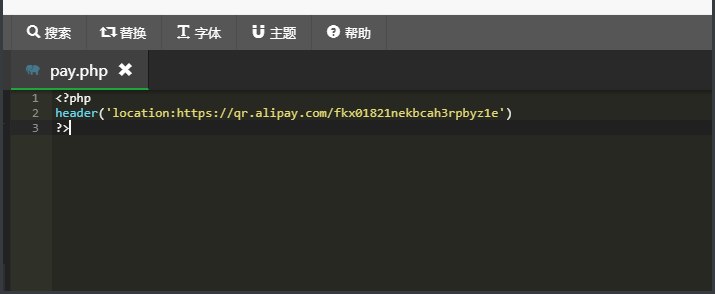

接下来我们在自己服务器上做一个跳转页面,重定向上面收款二维码的链接

这是在自己服务器上做的跳转文件 http://icon.geekpeople.top/pay.php

将该链接生成二维码后,就又可以进行正常收款了,稍微进行ps一下,就变成了本文的第一个图。

漏洞原理

支付宝收款码经过解析后是一串链接,而在支付宝扫码的时候,客户端未做Referer的限制,因而可以通过任意网站的重定向,跳转到收款页面

利用场景

饭店老板拿着自己的收款码去找打印店老板打印自己的收款码,打印店老板偷偷给收款码做了手脚,然后就可以偷偷做一些不可告人的骚操作了。

结尾

本文转自:https://bbs.secgeeker.net/thread-1444-1-1.html